Nowy skuteczny atak na urządzenia mobilne

25 sierpnia 2014, 07:37Specjaliści z University of California odkryli błąd, który pozwala na zdobycie poufnych informacji użytkowników systemów mobilnych. Dziura prawdopodobnie istnieje w Androidzie, Windows oraz iOS-ie. Eksperci zademonstrowali ją na urządzeniu z Androidem.

Prawo o dziedziczeniu cyfrowych zasobów

22 sierpnia 2014, 09:51Delaware jest pierwszym amerykańskim stanem, który przyjął przepisy przewidujące dziedziczenie prawa dostępu do zasobów cyfrowych zmarłej osoby. Ustawa „Fiduciary Access to Digital Assets and Digital Accounts Act” opisuje prawo do uzyskania dostępu do urządzeń i kont cyfrowych zmarłego.

Niebezpieczne rozszerzenia

20 sierpnia 2014, 08:45Analiza 48 000 rozszerzeń dla przeglądarki Chrome wykazała, że wiele z nich jest wykorzystywanych do kradzieży danych i innych działań skierowanych przeciwko użytkownikowi. Przecięty internauta nie jest w stanie stwierdzić, że rozszerzenie dokonuje nań ataku.

Życie władcy zapisane w kościach

19 sierpnia 2014, 11:51Badania kości i zębów króla Ryszarda III, którego szczątki odnaleziono przed dwoma laty, wskazują, że w ciągu ostatnich dwóch lat życia, a zatem po koronacji, władca rzeczywiście „żył jak król”. Naukowcy dowiedzieli się, że pił wino i spożywał luksusowe pokarmy.

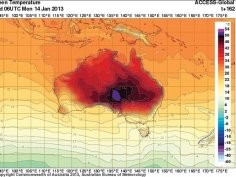

Szczegółowa prognoza dla australijskich smartfonów

19 sierpnia 2014, 10:58Wkrótce mieszkańcy Australii będą mogli zapoznać się za pośrednictwem smartfonów z prognozą pogody dla obszaru o powierzchni 36 km2 na którym się właśnie znajdują. Tak szczegółowe prognozy staną się możliwe dzięki połączeniu nowego superkomputera, nowych metod prognozowania, systemu wczesnego ostrzegania oraz udoskonalonym satelitom

Po co hakerom dane o pacjentach?

19 sierpnia 2014, 09:20Chińscy hakerzy ukradli dane dotyczące 4,5 miliona amerykańskich pacjentów zarejestrowanych w Community Health Systems. Ten i 150 innych tegorocznych przypadków kradzieży danych z amerykańskich systemów służby zdrowia pokazują, jak cenne są takie informacje.

Snowden ujawnia MonsterMind

14 sierpnia 2014, 10:11Edward Snowden stopniowo dawkuje kolejne informacje na temat możliwości amerykańskiej Narodowej Agencji Bezpieczeństwa. Tym razem dowiadujemy się, że NSA posiada automatyczne narzędzie, które bez interwencji człowieka może przeprowadzić atak odwetowy.

Osobowość kolonii mrówek zależy od klimatu

7 sierpnia 2014, 09:30Kolonie mrówek Temnothorax rugatulus mają kształtowane przez środowisko osobowości.

IBM chce zapłacić za... własne fabryki

6 sierpnia 2014, 12:35Bloomberg twierdzi, że IBM zaoferował firmie Globalfoundries miliard dolarów w zamian za... przejęcie przez Globalfoundries IBM-owego wydziału produkcji układów scalonych. Do podpisania umowy nie doszło, gdyż Globalfoundries domagało się 2 miliardów USD

Podsłuchiwanie obrazem

5 sierpnia 2014, 14:06Eksperci z MIT-u, Microsoftu i Adobe stworzyli algorytm, który potrafi odtworzyć dźwięk za podstawie analizy drgań obiektu widocznego na filmie. Podczas eksperymentów algorytm odtworzył zdania analizując wibracje paczki chipsów, którą filmowano z odległości 4,5 metra przez szybę nieprzepuszczającą dźwięku